Schutz vor Schadsoftware

Dateinamenerweiterungen bei bekannten Dateitypen einblenden

Jede Datei hat unter Windows eine Dateiendung, die meist aus drei Zeichen besteht. Leider blendet der Windows Explorer diese Endungen standardmäßig aus. Windows lässt zudem mehrere Punkte im Dateinamen zu, sodass nur der letzte Punkt den Dateinamen von der Dateiendung trennt. Dies stellt dann ein großes Sicherheitsrisiko dar, wenn eine ausführbare Datei nicht mehr als solche erkannt wird. Um Dateiendungen immer angezeigt zu bekommen, kann entweder im Menüband des Explorers im Reiter "Ansicht" das Kontrollkästchen "Dateinamenerweiterungen" eingestellt oder folgender Registrierungseintrag gesetzt werden:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Explorer \ Advanced

| Registry-Eintrag | Empfohlener Wert |

|---|---|

| HideFileExt | REG_DWORD 0x00000000 (0) |

Nutzerkonten trennen

Administrative Tätigkeiten sollten von alltäglichen Tätigkeiten durch unterschiedliche Konten voneinander getrennt werden: Ein Standard-Benutzerkonto pro Nutzer für alltägliche Arbeiten und ein Benutzerkonto, welches in die lokale Administratorengruppe gestellt wird, für administrative Aufgaben (wie Softwareinstallationen und Systempflege). Das gilt insbesondere für Systeme mit erhöhten Sicherheitsanforderungen.

Bei verwalteten Arbeitsplatzcomputern ist dies gängige Praxis. Aber auch auf Computern, die man selbst administriert, sollte diese Regel eingehalten werden. Fordert eine Änderung am System administrative Rechte, werden diese zwar erst nach einer Zustimmungsabfrage (Benutzerkontensteuerung, UAC) gewährt. Aber eine echte Kontenseparierung schützt vor ggf. bisher noch unbekannten Schwachstellen in der Benutzerkontensteuerung, vor übereilten Zustimmungen sowie untergeschobenen programmierbaren USB-Eingabegeräten, wodurch ungewollte Änderungen am System wirkungsvoller verhindert werden.

Um diese Trennung zu forcieren, sollte eingestellt werden, dass sich ein Nutzer mit einem Konto, das zur Gruppe der Administratoren gehört, anmelden muss, um Programme auszuführen, für die eine Erhöhung der Berechtigungen erforderlich ist. Die Erhöhung der Rechte sollte nur auf dem sicheren Desktop und nach Eingabe der Zugangsdaten gewährt werden. Das vordefinierte Administratorkonto sollte deaktiviert bleiben, da es ein beliebtes Ziel für Brute-Force-Angriffe darstellt.

Computerkonfiguration | Windows-Einstellungen | Sicherheitseinstellungen | Lokale Richtlinien | Sicherheitsoptionen

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Benutzerkontensteuerung: Verhalten der Eingabeaufforderung für erhöhte Rechte für Standardbenutzer | Anforderungen für erhöhte Rechte automatisch ablehnen |

| Benutzerkontensteuerung: Verhalten der Eingabeaufforderung für erhöhte Rechte für Administratoren im Administratorgenehmigungsmodus | Eingabeaufforderung zu Anmeldeinformationen auf dem sicheren Desktop |

In den Einstellungen für Benutzerkontensteuerung sollte Windows zudem bei Änderungen "Immer benachrichten", damit keine Zustimmungsausnahmen für Systemeinstellungen und Dienstprogramme gelten:

Systemsteuerung -> Alle Systemsteuerungselemente -> Benutzerkonten -> Einstellungen der Benutzerkontensteuerung ändern

(Schalter ganz oben)

oder via Registry-Eintrag:

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

| Registry-Eintrag | Empfohlener Wert |

|---|---|

| ConsentPromptBehaviorAdmin | REG_DWORD 0x00000002 |

Application (Directory) Whitelisting

Die Benutzerkontensteuerung UAC unter Windows soll zwar u.a. verhindern, dass (auch unter Konten, die der Gruppe der Administratoren angehören) Änderungen am System nicht automatisch gewährt werden, sondern sich ein Zustimmungsdialog zur manuellen Rechteerhöhung öffnet. Dies bietet jedoch selbst keinen verlässlichen Schutz vor Infizierung mit Schadsoftware, welche gar nicht auf höhere Zugriffsrechte angewiesen ist. Einmal ausgeführt, kann Schadsoftware unbemerkt Dateien im Nutzerverzeichnis des Betriebssystems und auf Netzlaufwerken verschlüsseln oder sich in den Autostart auf Dauer einnisten.

Application (Directory) Whitelisting begrenzt das Ausführen von Programmen aus zuvor festgelegten, schreibgeschützten Verzeichnissen. Ist das Ausführen von Programmen nur aus Verzeichnissen erlaubt, in welche lediglich ein administrativer Nutzer schreiben darf, ist eine Infizierung des Systems über das unbemerkte oder gewollte Ausführen von Schadprogrammen durch nicht privilegierter Benutzer deutlich unwahrscheinlicher.

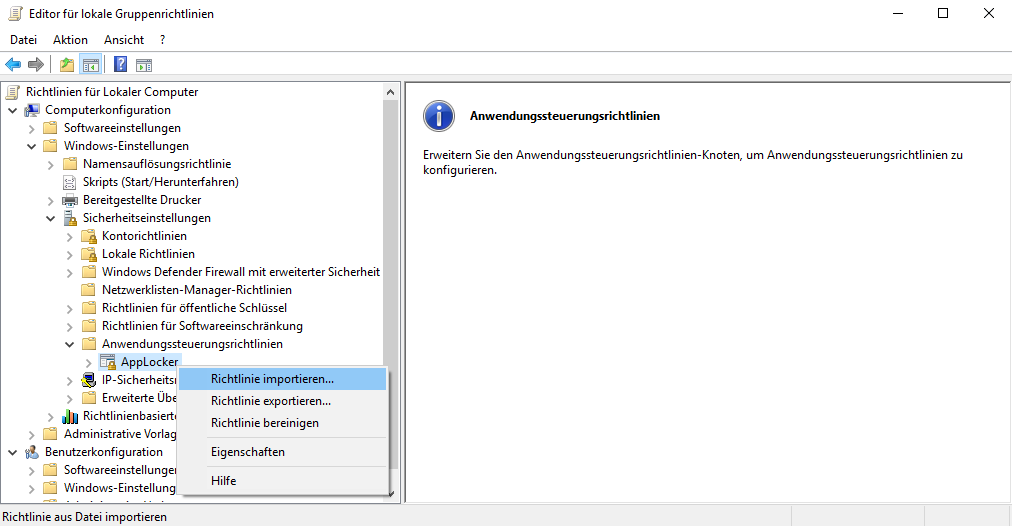

Windows 10 (Enterprise und Education) bringt mit AppLocker, einer Weiterentwicklung der Richtlinien für Software-Einschränkung (SRP), eine bereits integrierte Funktionalität mit. Voraussetzung ist der Dienst "Anwendungsidentität" (AppIDSvc), der also automatisch gestartet werden muss.

Die folgenden Regeln stammen aus der Veröffentlichung der NSA und wurden um Empfehlungen des NCSC ergänzt: applocker_starter_policy.xml

Das Starter-Regelwerk kann einfach in dem Gruppenrichtlinienbaum von AppLocker via Rechtsklick importiert werden.

Computerkonfiguration | Windows-Einstellungen | Sicherheitseinstellungen | Anwendungssteuerungsrichtlinien | AppLocker

Gegebenenfalls muss das Regelwerk an die eigenen Bedürfnisse angepasst werden.

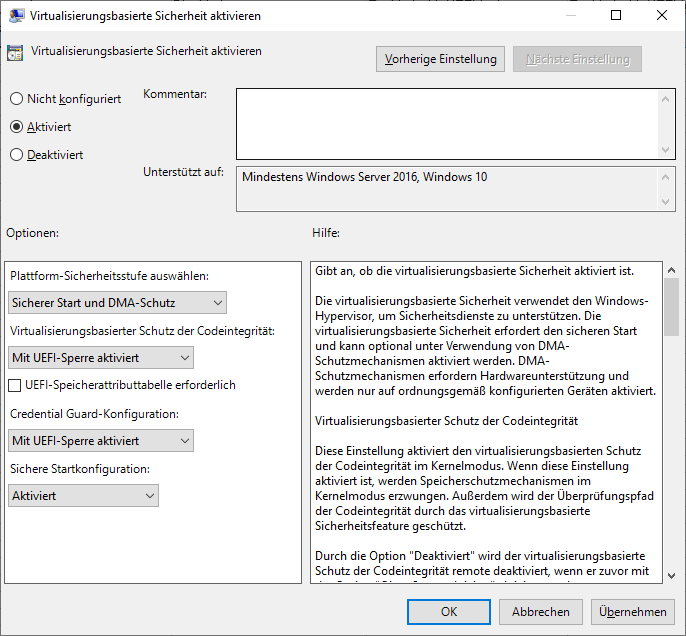

Sicherheitskritische Betriebssystemfunktionalitäten isolieren

Virtualization Based Security (VBS) bezeichnet in Windows 10 eine auf Microsofts Virtualisierungstechnologie Hyper-V basierende Technik für eine sichere und von der normalen Umgebung isolierte Umgebung, in der weniger vertrauenswürdige oder exponiertere Komponenten im Betriebssystem, z.B. die Speicherung sensibler Daten und die Ausführung kryptografischer Operationen, ausgeführt werden. Sind die System-Voraussetzungen (SecureBoot, GPT-Partitionsstil, Hyper-V etc.) gegeben, sollte VBS aktiviert werden.

Computerkonfiguration | Administrative Vorlagen | System | Device Guard

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Virtualisierungsbasierte Sicherheit aktivieren | Aktiviert

|

Windows Defender Antivirus und Exploit Guard

Der von Microsoft bei Windows 10 mitglieferte Defender Antivirus schneidet bei neueren unabhängigen Tests sehr gut ab. Es scheint derzeit keine belastbaren Gründe zu geben, die es erforderlich machen würden, stattdessen das (zusätzlich zu lizenzierende) Produkt eines anderen Herstellers einzusetzen. Um nach Anwendung des gp-pack den Defender Antivirus wieder zu reaktivieren, müssen folgende Einstellungen gesetzt werden:

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Windows Defender Antivirus

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Windows Defender Antivirus deaktivieren | Deaktiviert |

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Windows Defender Antivirus | Echtzeitschutz

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Aktivieren der Verhaltensüberwachung | Aktiviert |

| Deaktivieren von Echtzeitschutz | Deaktiviert |

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Windows Defender Antivirus | Signaturaktualisierungen

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Definieren der Dateifreigaben für das Herunterladen von Definitionsupdates | Nicht konfiguriert |

| Definieren der Reihenfolge der Quellen für das Herunterladen von Definitionsupdates | Nicht konfiguriert |

Bemerkung: Aus Datenschutzperspektive ist jedoch der Cloud-basierte Schutz des Defenders problematisch und im gp-pack auch explizit deaktiviert: Microsoft Antimalware Protection Service (MAPS) ist die Online-Community, die die Verbreitung neuer Infektionen durch Schadsoftware zu verhindern versucht, indem Informationen wie der Speicherort zusammengetragen werden, falls Schadsoftware entfernt wurde. Diese zusätzlichen Informationen helfen Microsoft dann bei der Erstellung neuer Definitionen. In einigen Fällen könnten unbeabsichtigt vertrauliche Informationen gesendet werden, so dass Datenschützer und die BPOL nicht zur Aktivierung raten.

Wenn Windows Defender Antivirus als primäre Echtzeit-Scan-Engine gegen Schadsoftware eingesetzt wird, sollten zudem folgende Einstellungen gesetzt werden:

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Windows Defender Antivirus | Scan

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Überprüfung auf die aktuellen Viren- und Spywaredefinitionen vor Ausführung eines geplanten Scans | Aktiviert |

| Scannen von Wechseldatenträgern | Aktiviert |

| Aktivieren von E-Mail-Scans [nur bis einschl. 1809] | Aktiviert |

Es gab Fälle, in denen Schadsoftware über Installer kostenfreier Software verbreitet wurde, aber von Windows (lediglich) als potenziell unerwünschten Applikationen (PUA) eingestuft wurden. Der Windows Defender kann PUA zwar blockieren, tut es aber standardmäßig nicht. Mit der folgenden Richtlinie schalten Sie die PUA-Erkennung scharf:

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Windows Defender Antivirus

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Konfigurieren der Erkennung für potenziell unerwünschte Anwendungen | Aktiviert

|

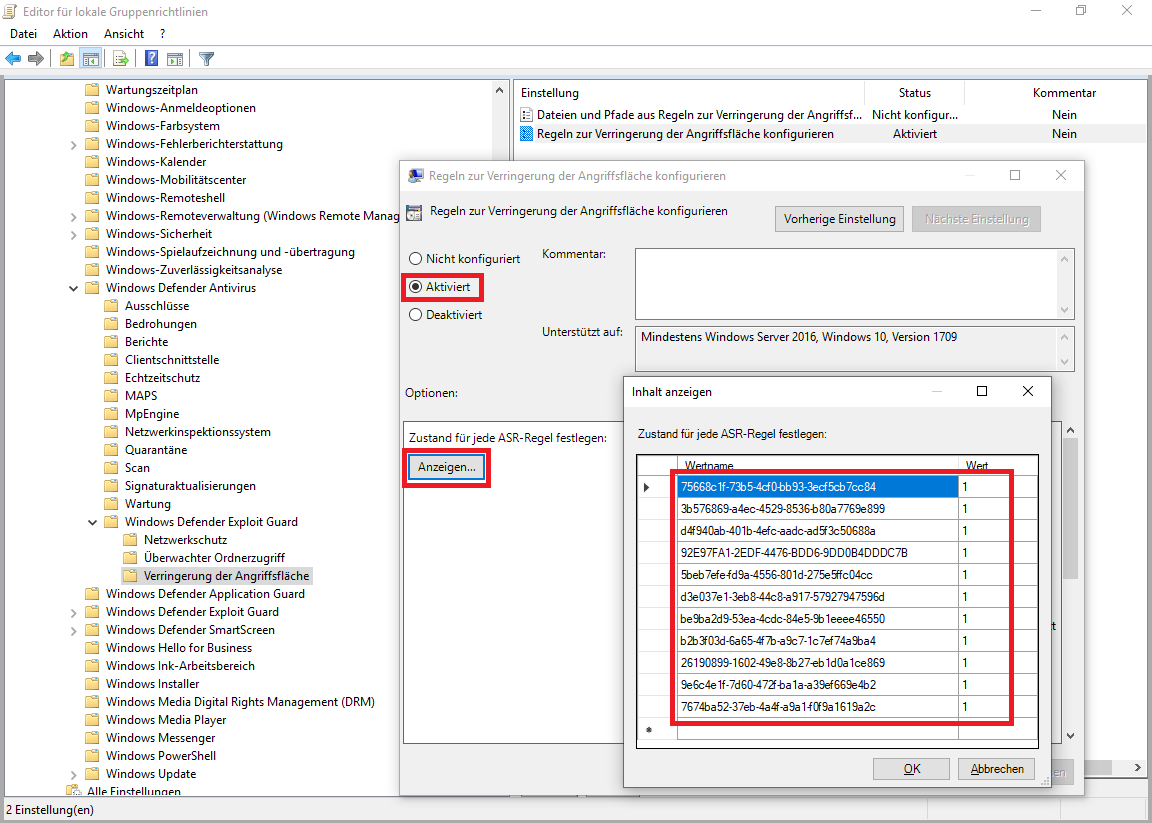

Attack Surface Reduction (ASR) und Controlled Folder Access (CFA) sind recht neue Sicherheitsfunktionen im Windows Defender Exploit Guard, welche allerdings nicht ohne den Windows Defender Antivirus auskommen.

Bei ASR versucht der Defender mittels der Überwachung der beliebtesten Infektionswege von Malware eine Infektion zu verhindern. Die Funktion wird über die Richtlinieneinstellung aktiviert und unter der Angabe der GUIDs der gewünschten Regeln als Wertenamen (mit jeweils dem Wert '1') konfiguriert. Das NCSC empfiehlt die folgenden Regel-GUIDs:

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Windows Defender Antivirus | Windows Defender Exploit Guard | Verringerung der Angriffsfläche

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Regeln zur Verringerung der Angriffsfläche konfigurieren | Aktiviert

|

Bei CFA erlaubt Windows nur "vertrauenswürdigen" Programmen, Änderungen an Daten in als wichtig deklarierten ("geschützten") Ordnern vornehmen zu können. Wenn sich schon eine Schadsoftware auf dem System eingenistet hat, dann soll sie so wenig Schaden wie möglich anrichten können. Die Funktion wird ebenfalls über die Richtlinieneinstellung aktiviert und konfiguriert.

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Windows Defender Antivirus | Windows Defender Exploit Guard | Überwachter Ordnerzugriff

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Überwachten Ordnerzugriff konfigurieren | Aktiviert

|

In den Standardeinstellungen hat Microsoft bereits vertrauenswürdige (zulässige) Anwendungen und zu schützende Ordner vorgegeben. Über die entsprechenden Richtlinieneinstellungen daneben ("Zulässige Anwendungen konfigurieren" sowie "Geschützte Ordner konfigurieren") können weitere hinzugefügt werden. Für einzelne Anpassungen dürfte der Weg über die GUI schneller und bequemer sein:

Einstellungen -> Update und Sicherheit -> Windows-Sicherheit -> Viren- & Bedrohungsschutz -> Einstellungen für Viren- & Bedrohungsschutz -> Einstellungen verwalten -> Überwachter Ordnerzugriff -> Überwachten Ordnerzugriff verwalten

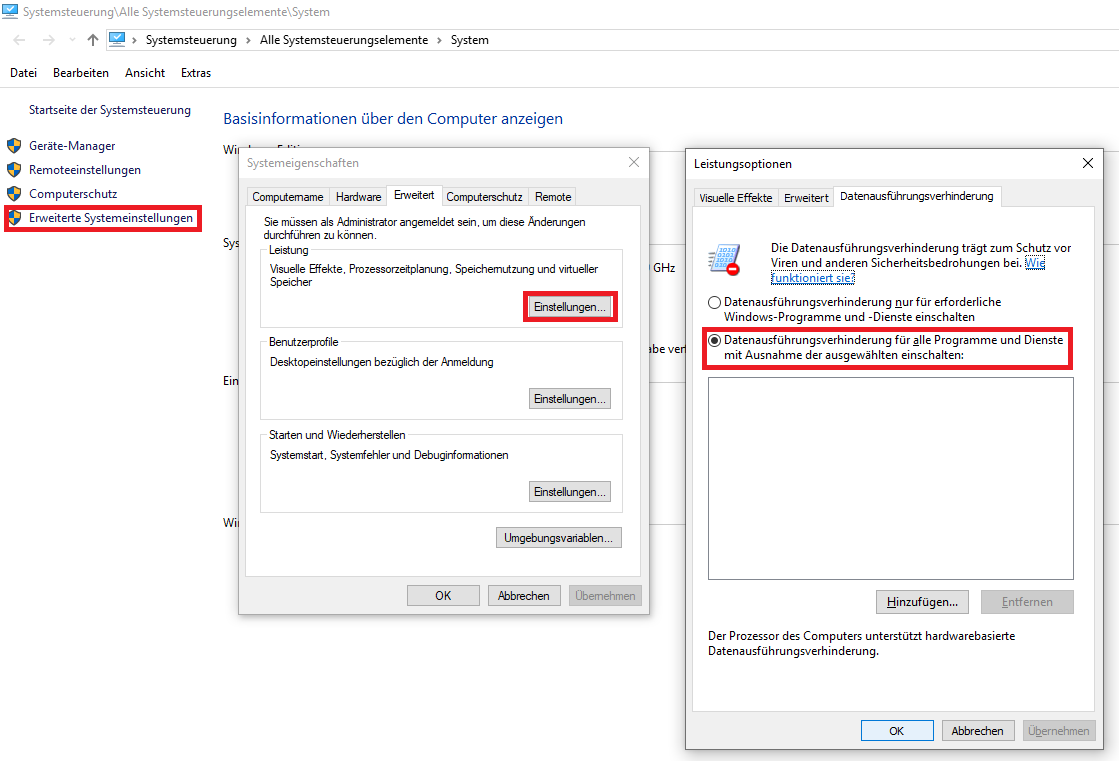

Datenausführungsverhinderung für alle Programme und Dienste aktivieren

Software soll eigentlich nur in den dafür vorgesehenen Speicherbereichen ausgeführt werden. Durch Fehler im Algorithmus kann es möglich sein, dass Daten in andere, nicht dafür vorgesehene Speicherbereiche geschrieben werden. Data Execution Prevention (DEP) soll verhindern, dass dies nicht für Angriffe ausgenutzt (d.h. Programmcode aus nicht erlaubten Bereichen des Arbeitsspeichers ausgeführt) werden kann.

Standardmäßig ist dieser Schutz nur für Windows-Systemdateien eingesetzt, sollte aber grundsätzlich für alle Programme und Dienste (mit Ausnahme-Optionen) aktiviert werden:

Systemsteuerung -> System -> Erweiterte Systemeinstellungen -> Erweitert -> Leistung -> Einstellungen... -> Datenausführungsverhinderung

oder via Terminal (mit Administratorrechten)

BCDEDIT /set {current} nx OptOut

Abgesicherten Modus (Safe-Mode) für Standardnutzer verbieten

Das Booten in Windows im Safe-Mode birgt die Gefahr, Sicherheitsfunktionen wie Application (Directory) Whitelisting umgehen zu können. Um dieses Risiko zu verringern, sollte dies nur Konten mit Administratorrechten erlaubt sein. Der folgende Registrierungseintrag kann implementiert werden, um zu verhindern, dass Nicht-Administratoren die Optionen des abgesicherten Modus verwenden:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

| Registry-Eintrag | Empfohlener Wert |

|---|---|

| SafeModeBlockNonAdmins | REG_DWORD 0x00000001 (1) |

Angriffe über die Überschreibenfunktion des Ausnahmehandlers SEH abwehren

Die Structured Exception Handling Overwrite Protection (SEHOP) ist ein bereits in Windows 7 integrierter Schutz gegen Angriffe über die Überschreibenfunktion des Ausnahmehandlers SEH.

Bei älteren Versionen von Anwendungen kann SEHOP jedoch zu Fehlern führen (z.B. Cygwin, Skype). Um dieses Problem zu beheben, sollte es genügen, die neueste Version der betroffenen Anwendung einzuspielen.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\kernel\

| Registry-Eintrag | Empfohlener Wert |

|---|---|

| DisableExceptionChainValidation | REG_DWORD 0x00000000 (0) |

Kommunikations- und Informationszentrum (kiz)

Kontaktieren Sie uns bei Fragen und Problemen zu den Services des kiz:

Sprechzeiten

Montag - Donnerstag

09:00 - 12:00 Uhr

13:00 - 15:30 Uhr

Freitag

09:00 - 12:00 Uhr

Telefon

+49 (0) 731 / 50 - 30000

Telefax

+49 (0) 731 / 50 - 1230000

Rückruf beauftragen

helpdesk(at)uni-ulm.de

Support-Portal (Uni intern)

[mehr]

An den Service-Points können Sie uns persönlich aufsuchen.

Self Service Funktionen des Identitätsmanagementsystems (IDM): Berechtigungen verwalten, Dienste abonnieren, Passwörter ändern etc.

Recherche im Bibliotheksbestand nach Monografien, Lehrbücher, Zeitschriften, Hochschulschriften, E-Books, E-Journals, Nationallizenzen, sowie im Bestand des institutionellen Repositoriums OPARU:

Etwa 400 Stichwörter führen Sie direkt zu einer einschlägigen Web-Seite des kiz. Wenn Sie ein Stichwort vermissen, geben Sie uns Nachricht an das Team Public Relations.